今、NIST(National Institute of Standards and Technology:米国立標準技術研究所)の策定したサイバーセキュリティガイドライン「NIST SP800-171」が、世界中で注目が高まっています。特に、昨今の急激な国際情勢の変化から、国家にとっても、また企業にとっても、NIST SP800-171は重要な意味を持ちはじめています。

このブログでは、NIST SP800-171策定の背景、概要、そして対応について紹介します。

NIST SP800-171策定の背景

NIST SP800-171は、機密情報以外の重要情報(CUI:Controlled Unclassified Information)を扱う民間企業が講じるべきセキュリティ対策をまとめたガイドラインです。

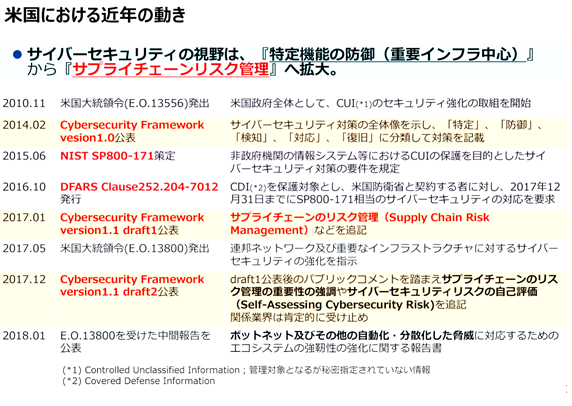

ガイドライン策定のきっかけはスノーデン事件に遡り、米国の安全保障などに関わる重要な情報が漏洩する事態を防ぐために米国政府はさまざまな政策を打ち出しています。その1つがNIST SP800シリーズで、政府の機密情報(CI:Classified Information)を扱う民間企業にはSP800-53の、また2010年11月の大統領令(Executive Order 13556)で定義されたCUIを扱う民間企業にはSP800-171で定められた内容に沿って情報システムを構築することを求めました。

出典: 経済産業省 サプライチェーンサイバーセキュリティ等に関する海外の動き

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/pdf/001_05_00.pdf

現在、米国では連邦調達規則(FAR:Federal Acquisition Regulations)で政府機関に対し、政府機関同士または民間企業と契約する際にSP 800-171に準拠するよう定めています。つまり、この標準に準拠できない企業は調達契約から外れることになります。今後は、IT、電力、水道、金融、物流、航空、鉄道、自動車など、さまざまな産業、重要インフラに適用することが想定されています。

この動きは、米国だけにとどまらず、日本国内にも波及しています。例えば、米国政府に納品する製品の中に、国内企業の部品が使われている場合は、サプライチェーンを構成する企業として、対応が必要となってくるのです。

また、日本政府においても、防衛省で2017年2月に「防衛調達における情報セキュリティ強化に関する官民検討会」を設置し、CUIを扱う民間企業とともにセキュリティ水準の強化について定期的な検討を開始しました。2021年末には、防衛産業におけるサイバーセキュリティ体制の強化のための施策を一層推進するため、SP 800-171同等レベルの情報セキュリティ基準を規則化することを表明しています。さらに各省庁が連携し、サプライチェーン全体にまたがるセキュリティ強化の取り組みを、防衛産業だけでなく他の産業領域、セクターに広げていくことも検討し始めています。

サプライチェーンとは、原材料や部品の調達、製造、在庫管理、物流、販売までの一連の商流、およびこの商流に関わる複数の組織群です。サイバー攻撃者は、セキュリティ対策が強固な企業を直接攻撃せずに、その企業が構成するサプライチェーンのセキュリティが脆弱な取引先等を標的にすることが増加しています。サプライチェーンの一部である取引先が攻撃されることで、取引先が保有する企業の機密情報が漏えいしたり、取引先を足掛かりとされ、結果として、本来の標的である企業が攻撃を受けたりする被害が発生します。

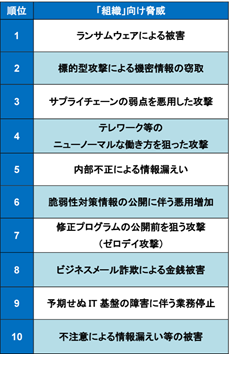

サプライチェーンへの攻撃は、IPAが毎年発表している情報セキュリティ10大脅威

https://www.ipa.go.jp/security/vuln/10threats2022.html

において、2022年、サプライチェーンの弱点を悪用した攻撃を3位にあげているように、国内においても、脅威が高まっています。

SP800-171 の概要

従来、日本企業では、セキュリティ対策に関するガイドラインや認証プログラムというとプライバシーマークやISMS、PCI DSS への取り組みに大きな比重が割かれてきました。しかし、今後は、「SP800-171」に対しても、目を配り、対策も検討する時期となっているといえるでしょう。

ISMS と SP800-171 との大きな違いは、ISMS は情報セキュリティマネジメントで「未然の防御」に重点を置くルールであるのに対して、SP800-171 は攻撃・侵入を前提に「特定・防御・検知・対応・復旧」まで網羅し、何をどうするべきか細かく要件を指定していることです。

これは、SP800-171が、特定や防御だけでなく、侵害が起こり得ることを前提にした検知、対応、復旧といった部分まで視野に入れていた「NISTサイバーセキュリティフレームワーク」(NIST CFT)とも対になっていることによります。

NIST CFTは、2014年バージョン1.0が公開され、2018年4月にバージョン1.1が公開されました。NICT CFTバージョン1.1では、サプライチェーンのリスク管理の重要性が追記されています。 日本では経済産業省の外郭団体である IPA(独立行政法人情報処理推進機構)

より、翻訳版「重要インフラのサイバーセキュリティを改善するためのフレームワーク 1.1版」https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/begoj9000000dp0v.pdf が公開されています。

NIST CSFでは、サイバーセキュリティ対策のコア機能として、特定・防御・検知・対応・復旧に分けています。

1)特定

組織が目標を達成するためのリソース管理や、経営環境を考慮に入れたリスクマネジメントといった方法などがまとめられています。

2)防御

認証やアクセス制御や組織的な対策などの防御策についてです。

3)検知

攻撃を事前あるいは早期に検知するため対策です。

4)対応

高度なセキュリティ攻撃に対して、すべての防御を行うことは困難です。そのため、もし攻撃されたとしたら、どのようなコミュニケーションなどどのような対応を組織的にとるかを定義しています。

5)復旧

セキュリティインシデントが発生した場合は、事業を継続させるための早急な復旧方法を定義しています。

このNICT CFTにのっとり、SP800-171は、14個のカテゴリに分かれ、アクセス制御や認証といった技術的要件77項目に加え、監査や訓練、インシデント対応など非技術要件33項目を加えた110項目で構成されている広範な内容となっています。

NIST SP800-171における14個のカテゴリ

アクセス制御:システムへのアクセスが出来る人/機能を制限すること

意識向上と訓練:セキュリティポリシーを遵守すること

監査と責任追跡性:システムの監査を行うとともに責任の追及が出来ること

構成管理:システムを構成する機器に求められるセキュリティ構成設定を確立すること

識別と認証:システム利用者、デバイスを識別すること

インシデント対応:インシデントの追跡、報告が出来ること

- メンテナンス:組織のシステムのメンテナンスを行うこと

記録媒体保護:CUIをセキュアに格納するとともにアクセスできる者を制限すること

人的セキュリティ:システムへのアクセスを行う個人を審査すること

物理的保護:組織のシステム、装置等への物理的アクセスを制限すること

リスクアセスメント:情報資産のリスクを適切に評価すること

セキュリティアセスメント:セキュリティ管理策を定期的に評価すること

システムと通信の保護:システムの鍵となる通信を監視し、制御し、保護すること

システムと情報の完全性:タイムリーに情報及びシステムフローを識別すること

SP800-171への対応

SP800-171は、多数あるセキュリティフレームワークの中で要求レベルが高いとされていることに加えて、ISO 27001のようなセキュリティガイドラインと異なり、『規制』であり、基本的に全項目について遵守が求められていることにも注意が必要です。しかし、遵守したとしても、それを認定する公的機関がないことにも注意しなければなりません。

企業は、今すぐSP800-171への対応が必要ではないかもしれませんが、国内外の大きな変化から、今後、業種を問わず、SP800-171水準のセキュリティ対策が求められる可能性は高くなると考えられます。

SP800-171に対応するためには、セキュリティ人材への投資、業務プロセスの見直し、場合により、外部の専門家の支援を得て、対応すべき項目をみさだめていくことが重要となるでしょう。

関連リンク

- サイバーセキュリティ

- FPTとCymotive、戦略的提携を締結し、自動車サイバーセキュリティの革新を推進

- FPTがデータブリックスとセレクトティアパートナーシップを締結し地域およびグローバルのデータとAI機能を強化

- 伊藤忠商事様とCTC様とのS/4HANA Cloudマイグレーション案件

関連ブログ:コラム

- グローバルなエンジニア人材・知見をベースにシステムに加え、人材のDX移行まで支援

- 「グローバルベストショア」で日本企業のDXを支援 ベトナムIT最大手FPT、人材需要に応える世界戦略とは

- 「マネージドインフラストラクチャサービス」の提供開始

- 知られざる「AIシティー」、ベトナムのクイニョン デジタル人材と企業を世界から呼び寄せる、 産官学の連携策

- コロナ禍で注目集めるローコード!ベトナム人材活用し、日本のDX支える

関連ブログ:サイバーセキュリティ

- サイバーセキュリティとは-サイバー攻撃の種類と企業が講じるべき対策

- SOCとは?ビジネスにおけるセキュリティ対策の重要性と導入ポイントを解説

- ランサムウェアとは?被害事例や感染経路、被害防止対策を解説