目次

ランサムウェアとは何か

ランサムウェアとは、パソコンやサーバー内のファイルを暗号化して元の状態に戻せなくしたうえで、金銭を要求する不正ソフトウェアです。警視庁では以下のように定義しています。

“ランサムウェアとは、感染するとパソコン等に保存されているデータを暗号化して使用できない状態にした上で、そのデータを復号する対価(金銭や暗号資産)を要求する不正プログラムです。”

ランサムウェアに感染すると、利用者はファイルを開けなくなったり、システムを使えなくなったりします。さらに、元の状態に戻すために、現金やビットコインなどの暗号資産の支払いを要求されるのが特徴です。ランサムウェアの被害は世界中で拡大しており、日本の医療機関や自治体、製造工場なども被害を受けています。

ランサムウェアの感染はパソコン一台だけにとどまらず、ネットワークを通じて組織全体にも拡大します。IPAの「情報セキュリティ10大脅威2025」では、ランサム攻撃による被害が、2016年の初選出から10年連続1位になりました。また、ランサムウェアの感染経路は年々多様化しており、メールの添付ファイルや不正サイトの閲覧、USBメモリの利用など日常業務にリスクが潜んでいる状態です。

ランサムウェアにおける攻撃の手口

ランサムウェアによるサイバー攻撃は、いくつかの段階を経て実行されます。攻撃の最初のステップは、攻撃者が標的となるネットワークに侵入することです。主な侵入経路としては、メールの添付ファイル、不正なウェブサイト、VPNなどのリモート接続に存在する脆弱性などが挙げられます。続いて攻撃者は、システム内を詳しく調べ、侵入経路を拡大していきます。端末の管理者権限を奪取したり、社内の他の端末やサーバーにアクセスしたりして、ネットワーク全体へと侵攻を広げていきます。この過程では、重要な業務データやバックアップ先も標的となります。

こうして、侵入後はすぐに攻撃を仕掛けるのではなく、潜伏してできるだけ多くのデータにアクセスできるように準備をします。このとき、脅迫の材料とするために、ネットワーク外(社外)へ情報が持ち出される場合もあります。準備が整うと攻撃者はランサムウェアを実行し、一斉にファイルを暗号化することで、利用者が突如としてファイルやシステムを操作できない状態に追い込みます。

最後に、攻撃者は「身代金を払わなければ復旧ができない」旨のメッセージを表示して、利用者に金銭の支払いを促します。さらに「支払わなければ、盗んだデータを漏えいさせる」といった二重脅迫も増えてきています。このように、ランサムウェアはネットワークへの侵入からデータの持ち出し、暗号化、金銭要求に至るまで、一連の攻撃フローが巧妙に仕組まれています。

ランサムウェアの歴史と種類

ランサムウェアは、古くからその手口が確認されているサイバー攻撃です。時代とともに狙いや手口は進化し、被害範囲も広がっています。ここでは、ランサムウェアの主な歴史や種類を見ていきましょう。

1989年に「AIDSTrojan」が出現

最初に記録されたランサムウェアは「AIDSTrojan(AIDS トロイの木馬)」だといわれています。1989年に出現が確認されており、フロッピーディスクを配布する手口で感染を広げました。感染したパソコンではファイル名が書き換えられ、利用者は通常の操作ができなくなります。そのうえで、データ復号の対価として、189ドルを海外の私書箱に送金するよう要求しました。

この攻撃は、インターネット経由での感染でもなく複雑な暗号化でもありませんでしたが、「システムを人質にして、金銭を要求する」という基本構造は現代のランサムウェアと同じです。

2013年に「CryptoLocker」が登場

2013年に登場した「CryptoLocker」は、現在のランサムウェアの原型ともいわれています。従来のランサムウェアは、感染した端末に暗号化鍵が保存されていたため、復号化可能なケースもありました。しかし、CryptoLockerは感染したパソコン内のファイルを強力な暗号技術でロックして、復号を困難にする手法が取られました。CryptoLocker以降、身代金を支払ってしまうケースが世界的に急増し始めました。

2017年に「WannaCry」が猛威を振るった

2017年5月、世界中で社会問題になったランサムウェアが「WannaCry」です。WannaCryは、主にWindowsで使われているSMB(Server Message Block)の脆弱性を突き、大規模な自動感染を引き起こしました。被害は150カ国以上に及び、製造業や医療機関、物流システムなどの社会インフラが停止する大混乱を引き起こしました。

WannaCryでは、メールや添付ファイル経由だけではなく、ネットワーク経由で次々と感染が広がりました。従来のウイルス対策ソフトや個別対策だけでは防御ができず、対策として、OSのセキュリティパッチ適用や、セキュリティ機能を備えたネットワーク機器の導入など、さまざまな手段が講じられました。WannaCryの被害は、ネットワーク全体の脆弱性管理の重要性を改めて認識させる契機となりました。現在のランサムウェアは、こうした大規模感染や巧妙な二重脅迫型の登場により、ますます複雑かつ高度化しています。

ランサムウェアによる被害の例

ランサムウェアの被害は、ファイルが使えなくなることだけではありません。医療や行政などの社会インフラでも深刻な混乱が発生します。ここでは、日本国内でも大きな話題となった被害例を紹介します。

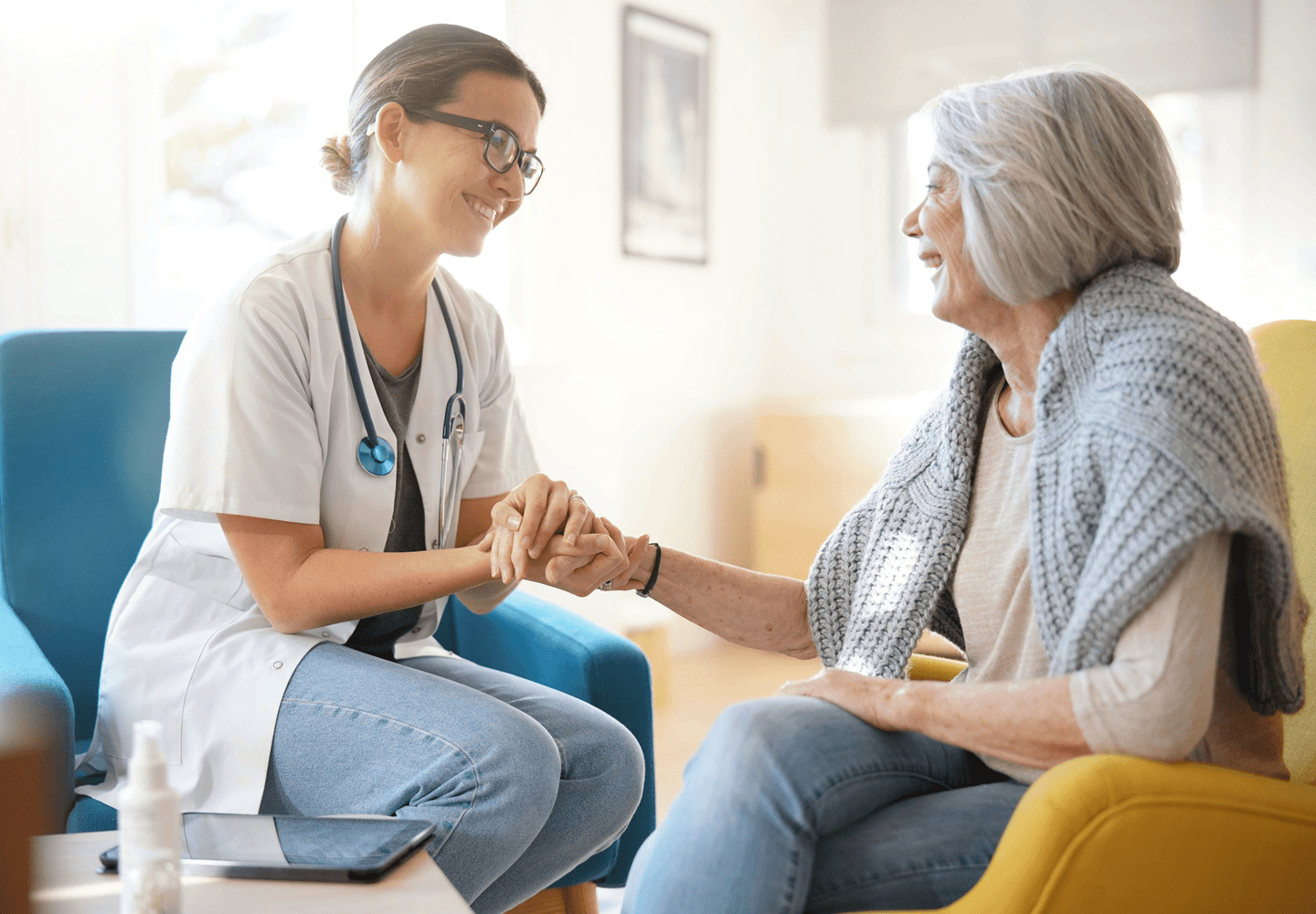

病院システムが暗号化され業務停止に

2021年、関西地方にある病院のシステムがランサムウェアの攻撃を受けました。同院では、電子カルテや診療予約などの主要なシステムが突然使えなくなりました。この影響で、救急診療や外来診療、手術予約などが影響を受け、甚大な被害が出てしまったのです。復旧までの約2ヶ月間は、電子カルテが使えないため紙のカルテに移行して診察を行うなど、地域医療が大きく混乱しました。

大手製造業の工場ライン停止と有給休暇の推奨

2020年には、国内の大手製造業がランサムウェアに感染し、大規模な業務停止を余儀なくされました。複数の工場でネットワーク障害が発生し、生産ラインや出荷業務が一時的に全面停止。加えて、オフィス部門のパソコンも多数が使用不能となり、従業員には有給休暇の取得が推奨されるなど、業務全体が事実上ストップする事態となりました。

攻撃者は、ランサムウェアを用いてシステム内のデータや制御機器を暗号化したと見られています。さらに、当該ランサムウェアは「同社のネットワークでしか動作しないように設計されていた」と専門家は指摘しています。この事件は、サイバー攻撃の深刻さに加え、製造現場も標的となり得る現実を示す事例といえるでしょう。

ランサムウェアによる被害件数

ランサムウェア被害件数を組織規模別に、前年令和5年と比較すると、大企業では減少傾向が見られる一方、中小企業では37%増加しました。RaaS(Ransomware as a Service)の普及により攻撃者が増加し、対策が不十分な中小企業が狙われやすくなっていることが要因の一つと考えられます。また、被害企業への調査では、復旧に1か月以上かかった組織は44%から49%に、1,000万円以上の費用がかかった組織は37%から50%に増加しています。

ランサムウェアにおける近年の傾向・動き

ランサムウェアの攻撃手法は急速に進化しています。ランサムウェアについては、常に新しい情報を得ておくことが大切です。ここでは、ランサムウェアにおける近年の傾向や動きを確認していきましょう。

標的型攻撃と「二重脅迫」手法の拡大

以前のランサムウェアは、不特定多数に無差別でばらまかれることが主流でした。しかし、近年は標的型攻撃が増加しています。攻撃者は特定企業や組織の情報を事前に調査して攻撃してくるのです。

さらに、「二重脅迫」と呼ばれる手法が拡大しています。これはファイルを暗号化するだけではなく、企業の重要な情報を盗み出したうえでシステムをロックし、「身代金を払わなければデータを公開する」と脅迫するものです。情報漏えいや社会的信用の失墜を懸念し、やむを得ず身代金の支払いを選ぶ企業も増えています。

VPNの脆弱性悪用

働き方改革やコロナ禍を経て、テレワーク(リモートワーク)が普及し、自宅や外部ネットワークから社内システムへアクセスするためにVPNを利用することも増えています。攻撃者はこの状況を悪用し、VPN機器やリモートデスクトップの脆弱性を突いた攻撃を活発化させています。警察庁の「サイバー警察局便り」によれば、令和5年におけるランサムウェアの感染経路の割合が以下のように示されています。

- VPN機器から:73件(63%)

- リモートデスクトップから:21件(18%)

- その他:21件(18%)

このような新たな攻撃方法によって、従来の境界防御というセキュリティだけでは守りきれない現状が明らかになっています。

企業がランサムウェアの被害を受けるリスク

ランサムウェアの被害は、業務や取引、社会的信用にも大きく影響します。ここでは、企業が直面する主なリスクを見ていきましょう。

業務停止による損失・信頼低下

ランサムウェアに感染すると、業務システムやファイルサーバーが使用不能となり、業務停止による損失が発生するおそれがあります。例えば、製造業では生産ラインや受発注システムが停止することで、製造工程全体が停止する可能性があります。さらに、工場や物流拠点で納期の遅延や供給停止が生じれば、取引先企業への影響も避けられません。

復旧作業には多くの時間と人手が必要であるため、その間は売上が減少し、追加コストが発生し続けます。取引先や顧客からは「管理が甘い企業」などと見なされ、信頼を失うリスクも高まるでしょう。

情報漏えいと法的・社会的責任の発生

ランサムウェアの感染によって、顧客情報や取引先のデータ、従業員の個人情報などが流出すれば、情報漏えいとして社会問題に発展する可能性があります。世間に情報漏えいが明らかになれば、企業は法的責任を負う場合もあるのです。個人情報保護法や取引先との契約違反に問われる可能性があり、高額な賠償請求や訴訟リスクを抱えるおそれもあります。さらに、マスコミ報道やSNSによる情報拡散により、企業イメージが損なわれるケースも増加しています。

ランサムウェアの被害にあった際の対応方法

ランサムウェアに感染した際は、被害の拡大を防ぐため、まず感染端末をネットワークから隔離します。具体的には、LANケーブルを抜くか、無線LANを切断するなどの物理的な遮断が最優先です。このとき、調査に必要なログなどの消失を防ぐため、パソコンやネットワーク機器の電源は切らないようにしましょう。

次に、被害状況をできる限り正確に把握し、速やかに情報システム部門や経営層へ報告します。社内での対応が難しい場合は、サイバーセキュリティの専門業者や警察など、外部の関係機関への相談が必要です。

警察に通報、相談する場合は、以下の警察庁のサイトを参考にしてください。

⇒警察庁「ランサムウェア被害防止対策」

システムのバックアップが残っている場合は、感染前の状態に復元できるか確認します。復旧作業を始める前に、被害範囲や攻撃者からの脅迫文、暗号化ファイルなどの証拠を保存しておくことが重要です。

業務停止による損失・信頼低下

ランサムウェアに感染すると、業務システムやファイルサーバーが使用不能となり、業務停止による損失が発生するおそれがあります。例えば、製造業では生産ラインや受発注システムが停止することで、製造工程全体が停止する可能性があります。さらに、工場や物流拠点で納期の遅延や供給停止が生じれば、取引先企業への影響も避けられません。

復旧作業には多くの時間と人手が必要であるため、その間は売上が減少し、追加コストが発生し続けます。取引先や顧客からは「管理が甘い企業」などと見なされ、信頼を失うリスクも高まるでしょう。

ランサムウェアの被害を防止するための対策

ランサムウェアの脅威から企業を守るためには、技術的な対策だけではなく、運用面や現場の習慣を見直す必要があります。ここでは、3つの主な防止策を見ていきましょう。

従業員教育と標的型メール対策

ランサムウェア攻撃は、メール経由で組織内に侵入する可能性があります。そのため、従業員の一人ひとりが「標的にされるかもしれない」という意識を持つことが被害防止策の一つです。疑わしいメールや添付ファイルを不用意に開かないこと、メール内の怪しいリンクはクリックしないことなどの基本ルールを徹底しましょう。

システム脆弱性管理とアクセス制御の徹底

システムの脆弱性やアクセス権限の制御は、ランサムウェアの被害を防止するうえで重要です。OSやソフトウェアのパッチを定期的に適用し、古いプログラムや不要なサービスは削除あるいは停止しておきましょう。特に、リモートデスクトップやVPN機器における設定ミスや旧バージョンは狙われやすいため、脆弱性が残らないよう適切に管理することが重要です。

また、アクセス権限の見直しも重要な対策です。まず、一般ユーザーには不要な権限を与えず、管理者権限を割り当てないようにしましょう。管理者権限についても、必要最小限の権限のみを付与するようにし、アクセス範囲を限定しておくことが大切です。

バックアップ体制の強化と検証

ランサムウェアの被害を最小限に抑えるうえで、バックアップの運用は不可欠です。ファイルやシステムの定期的なバックアップを実施して、本番環境と分離した場所に保存しておきましょう。ランサムウェアはネットワーク上のバックアップ先まで攻撃対象にするため、オフライン環境やクラウドなどの複数の場所にバックアップを取る運用も有効です。また、体制をオフショアで構築する企業も増えています。

バックアップは、正常に動作しているかどうかを定期的に検証することが重要です。いざというときに復元できない事態を防ぐため、自動化ツールの活用や運用手順の見直しもあわせて実施しておきましょう。

FPTのサイバーセキュリティ対策支援事例

マルチクラウド環境におけるセキュリティ強化支援

クラウド型通話分析サービスを提供する企業では、AzureとAWSを併用したマルチクラウド環境において、セキュリティ管理の複雑化やSOC 2監査への対応が課題となっていました。FPTはAWS Control TowerとAzure ADを活用し、環境の分離と統合的なアクセス管理を実現しました。セキュリティスコアは300%向上し、脆弱なリソースは250%削減されました。これにより、企業は安心して事業拡大に集中できる体制を整えることができました。。

モジュール住宅企業のAWSセキュリティ基盤構築支援

英国のモジュール住宅メーカーでは、部門間の情報連携不足と手作業によるレポート作成が業務効率の低下を招いていました。FPTはAWS Landing Zoneを導入し、セキュリティポリシーの統合、ログの集中管理、GuardDutyによる脅威検知を実装しました。外部システムとのデータ連携も暗号化し、セキュアなクラウド環境を構築しました。結果として、業務の標準化とセキュリティ体制の強化を同時に実現することができました。

サプライチェーンファイナンスプラットフォームのセキュリティ対策支援

金融系クラウドサービスを提供する企業では、AWS上で運用されているプラットフォームに対し、データ漏洩や規制対応への懸念がありました。FPTはAWSのセキュリティベストプラクティスに基づき、IAMによるアクセス制御、CloudTrailによる監査ログ管理、WAFやCloudFrontによるWeb保護を導入しました。AES-256によるデータ暗号化も実施し、セキュリティリスクを大幅に低減しました。これにより、企業は安心してサービス提供に集中できる環境を整えました。

セキュリティテストやDevSecOpsなど、幅広いニーズに対応可能。 信頼性の高いサイバーセキュリティパートナーとして、ぜひFPTをお選びください

ランサムウェアに関するよくある質問

マルウェアにはどんな種類がある?

マルウェアとは「悪意あるソフトウェア」の総称です。マルウェアには以下のような種類があります。

- ウイルス(寄生型):他のファイルに自分をコピーしながら感染を拡大する。

- ワーム(自己繁殖型):ネットワーク経由で自動的に広がる。単体で増殖可能。

- トロイの木馬(非自己繁殖潜伏型):正規のプログラムを装って侵入した後、ユーザーが気づかないうちに裏で不正な動作を行う。

また、マルウェアには以下のような機能があります。

- ボット:外部からの遠隔攻撃で、ネットワーク攻撃の踏み台にされる。

- スパイウェア:キー入力やブラウザの閲覧履歴などの情報を収集して、パスワードなどを盗む。

- バックドア:プログラムの脆弱性を突いて裏口を開け、不正アクセスの進入路を作る。

- ランサムウェア:コンピューター上のファイルが暗号化され、もとに戻すために身代金を要求される。

被害に遭うとどれくらい復旧に時間やコストがかかる?

ランサムウェアに感染した場合、復旧までにかかる時間やコストは、被害の範囲や復旧の準備状況によって異なります。被害が小さく、バックアップが適切に行われている場合は数日、少額の損失で抑えられることもあります。しかし、被害の範囲が広く、バックアップデータも暗号化された場合などは、復旧作業が長期化するケースもあります。以下は、警察庁が公開している「ランサムウェア被害からの復旧時間と費用の関係性」です。

| 費用 | 即時~1週間未満 | 1週間以上1か月未満 | 1か月以上2か月未満 | 2か月以上 |

|---|---|---|---|---|

| 100万円未満 | 31% | 15% | 18% | 0% |

| 100万円以上500万円未満 | 21% | 27% | 0% | 14% |

| 500万円以上1,000万円未満 | 17% | 15% | 12% | 0% |

| 1,000万円以上5,000万円未満 | 24% | 19% | 41% | 29% |

| 5,000万円以上1億円未満 | 3% | 19% | 18% | 29% |

| 1億円以上5億円未満 | 3% | 4% | 6% | 14% |

| 5億円以上10億円未満 | 0% | 0% | 0% | 0% |

| 10億円以上 | 0% | 0% | 6% | 14% |

まとめ

ランサムウェアは、企業や組織の規模を問わず、あらゆる現場に脅威をもたらしています。業務システムが突然使えなくなり、情報漏えいや社会的信頼の低下、想定外のコスト負担に直面する事例は後を絶ちません。こうした背景から、サイバー攻撃への備えは今や欠かせないものとなっています。日常的なバックアップ運用、定期的な従業員教育、外部専門家との連携は、事業継続と信頼維持のために不可欠な対策といえるでしょう。

この記事の監修者・著者:FPTコンテンツ制作チーム

FPTコンテンツ制作チームは、ITソリューションやデジタル技術に関する情報を発信しています。業界動向や技術トピックについて、記事の制作を行っています。

監修者・著者の詳しい情報はこちら →

関連リンク

関連ブログ:コラム

- ICT(情報通信技術)とは何? IT、IoTとの違いや教育・介護・医療現場での活用例を徹底解説

- OutSystems(アウトシステムズ)とは?メリット・デメリットや将来性、導入方法まで解説

- AMSとは?メリットやサービス内容、具体的な活用事例を解説

- FPGAとは?メリットや注目されている理由、事例から見る今後の展望

- RPA(ロボティック・プロセス・オートメーション) - 増加背景と導入の注意点

関連ブログ:サイバーセキュリティ

- サイバーセキュリティとは-サイバー攻撃の種類と企業が講じるべき対策

- SOCとは?ビジネスにおけるセキュリティ対策の重要性と導入ポイントを解説

- NIST SP800-171 ~ 米国で急速に進むセキュリティ対応、日本でも対応が必要な理由とポイントとは