サイバーセキュリティとは何か

近年、ランサムウェアやフィッシング詐欺、マルウェアなど、企業や組織のコンピュータやサーバーを狙ったサイバー攻撃が増えています。こうした攻撃を受けると、顧客情報の漏えいや大規模なサーバーダウン、工場の生産ライン停止といった甚大な被害をもたらす可能性があります。警察庁が発表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、政府機関や金融機関の情報窃取を目的としたサイバー攻撃や、国家を背景とする暗号資産獲得を目的としたサイバー攻撃事案などが確認されています。サイバーセキュリティとは、組織やシステムをこうした被害から守るための手段や対策を指し、早急な対策が必要です。

サイバーセキュリティの主な役割

マルウェアやフィッシング詐欺といったサイバー攻撃を受けると、長期間にわたる業務停止や信用失墜につながる可能性があります。実際に、2024年6月には大手出版グループのデータセンターのサーバーがランサムウェアの攻撃を受け、長期間業務が停止する事態が発生しました。サイバーセキュリティでは、こうした攻撃を想定した事業継続計画(BCP)の策定と定期的な見直しを行うことで、セキュリティインシデント(情報セキュリティ事故)の脅威から企業を守ることが可能です。

サイバーセキュリティの主な役割は次の通りです。

- 脅威への防御

- 業務継続性の確保

- 進化する脅威への適応

- 機密データの保護

- 規制遵守

- 顧客の信頼構築

現代のビジネス戦略において、堅牢なセキュリティ戦略の導入は欠かせないといえるでしょう。

情報セキュリティとの違い

サイバーセキュリティと情報セキュリティの違いは保護対象と範囲です。しかし、両者の領域は大きく重なり合っており、情報セキュリティの文脈でサイバーセキュリティが語られることも多くなっています。2つの違いを以下にまとめました。

| 項目 | サイバーセキュリティ | 情報セキュリティ |

|---|---|---|

| 保護対象 | 端末などのIT資産や電子化された情報 | 紙媒体を含むすべての情報資産 |

| 目的 | ・サイバー攻撃の脅威に対処 ・不正アクセスやマルウェアによる情報の改ざん、奪取、情報漏えいからの防御 |

・情報の機密性(不正な閲覧や漏えいの防止) ・完全性(改ざんされずに正確であること) ・可用性(必要な時に情報にアクセスできること) |

| 対策 | ・セキュリティ対策ソフトの導入 ・ソフトウェアのアップデート ・アクセス権限の管理 ・IDS/IPSの導入 ・アクセスログの管理 ・ファイアウォール ・二要素認証 ・暗号化 |

・情報資産の棚卸し ・アクセス制御 ・情報の暗号化 ・従業員教育 ・セキュリティポリシーの策定 |

サイバーセキュリティの動向

近年、外交・安全保障上の対立をきっかけに、嫌がらせや報復を目的としたサイバー攻撃を行う国が存在します。目的は周辺国の機密情報等の窃取や、外貨獲得などです。たとえば、ロシアはウクライナに対する全面侵攻が始まる前から、ウクライナの公的機関のWebサイトをダウンさせ、市民に混乱を与えようとしました。悪意をもった国家からの攻撃に備え、組織として常にサイバー攻撃への対策を強化することが必要です。

また、サプライチェーンや委託先を狙った攻撃も増加しています。2024年5月には、京都の情報サービス企業がVPN経由で不正アクセスを受け、端末やサーバーなどがランサムウェア攻撃を受けました。その結果、自治体だけでも約50万件以上の個人情報が漏えいし、業務委託元の1組織からは損害賠償請求を行う予定であることも報告されています。ビジネス上のつながりを悪用した攻撃は、自社のみの対策では防ぐことが難しいため、取引先や業務委託先も含めたセキュリティ対策が必要な脅威といえるでしょう。

サイバー攻撃の主な手法

サイバー攻撃とは、インターネットを通じて、PCやスマートフォン、サーバーなどのデバイスに対し、個人情報の窃取や金銭獲得、業務停止などを目的として攻撃や破壊活動を行うことを指します。令和6年には、交通機関や金融機関などのインフラ事業者で、DDoS攻撃の被害や情報窃取を目的としたサイバー攻撃が発生しました。また、警察庁サイバー警察局の「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの被害報告件数は222件と高水準で推移しており、収まる気配はありません。さらに、暗号資産獲得のためのサイバー攻撃、AIを悪用した攻撃、インターネットバンキングにおける不正送金、SNS型投資・ロマンス詐欺による金銭搾取、暗号資産を利用したマネー・ローンダリングなども発生しており、多くの企業が深刻な脅威にさらされています。

サイバー攻撃の現状と被害傾向については以下をご覧ください。

⇒一般社団法人サイバーセキュリティ連盟

ここから、サイバー攻撃の手法について解説します。

マルウェア

マルウェアとは、PCやスマートフォン、サーバーなどに害を与えるように設計されたソフトウェアで、「悪意のあるソフトウェア」を意味します。代表的なマルウェアとしてランサムウェアがあります。ランサムウェアは、PCやサーバーに感染すると端末をロックしてデータを暗号化し、さらにデータを盗み出すのが特徴です。これらのデータを取引材料とし、企業に対しさまざまな脅迫を行い、金銭を要求します。攻撃の手口には、脆弱性を悪用したネットワーク経由の感染、不正アクセスによるネットワーク経由の感染、Webサイトやメールを介した感染などがあります。

DDoS攻撃

DDoS攻撃とは、攻撃者に乗っ取られた複数のPCやスマートフォンなどのデバイスで構成される「ボットネット」と呼ばれるネットワークを利用し、標的のシステムに大量のデータを送り付ける攻撃です。標的にされた組織やサービスは攻撃されると、Webサイトの閲覧ができなくなったり、応答が著しく遅延したりするなど、サービスの提供が正常に行えなくなる恐れがあります。攻撃者は、DDoS攻撃によって、アクセスできなくすることで、政治的な主張を誇示したり、金銭を要求したりすることがあります。

SQLインジェクション

多くのアプリケーションはユーザーが入力したIDやパスワードなどの情報を基にSQL文を構築しています。SQLインジェクションとは、こうした脆弱なアプリケーションを悪用し、データベースに不正な命令を注入することで、データが不正利用される攻撃のことです。攻撃者はSQLインジェクションを用いることで、データベース内の情報を自由に操作できるため、個人情報の漏えいにつながる可能性があります。SQLインジェクションの事例としては、クレジットカード決済システムへの被害、学習塾のメールアドレス流出、会員サイトにおける個人情報の流出などが報告されています。

フィッシング詐欺

フィッシング詐欺とは、企業や組織を装ってメールやSMSのリンクから、偽の公式サイト(フィッシングサイト)へ誘導し、アカウント情報やクレジットカード番号を不正に入手する手法です。フィッシングサイトに情報を入力してしまうと、インターネットバンキングの不正送金やクレジットカードの不正利用に悪用される可能性があります。フィッシング対策協議会によると、令和6年のフィッシング報告件数は、171万8,036件に上っています。

ゼロデイ攻撃

ゼロデイ攻撃とは、開発ベンダーやメーカーなどが脆弱性を修正するためのパッチを公開する前に、攻撃者がその脆弱性を悪用して行う攻撃のことです。悪用の手口は、脆弱性ごとにさまざまで、たとえば、ネットワーク機器の脆弱性を悪用した遠隔での任意のコード実行などが挙げられます。脆弱性が発見されると、開発ベンダーやメーカーは修正プログラムを作成し、アップデートを提供します。しかし、攻撃者はアップデートが適用されるまでの隙を狙って攻撃します。

サイバーセキュリティ対策を講じる必要性

企業や組織がサイバー攻撃を受けると、情報漏えいと業務停止のリスクが生じます。しかし、昨今のサイバー攻撃は、複雑かつ変化が激しく、検知が難しくなっています。セキュリティ対策が不十分なグループ企業が攻撃を受けるだけでなく、インターネットに接続していない工場でも攻撃を受けたケースがあり、どの企業であっても攻撃を防ぐことは容易ではありません。業務が停止すると、自社だけでなく取引先やグループ企業、顧客にも被害が及ぶ可能性があります。サイバー攻撃への対応は時間との戦いです。被害に気づいてから対応に時間がかかると、被害が拡大してしまうでしょう。経営層がリーダーシップを取り、IT部門に任せるだけでなく、全社でスピーディーに対策を行う必要があります。

具体的な対策は以下の通りです。

- AIを活用した脆弱性の検出

- 多層防御の導入

- 部署間の効果的な連携

セキュリティテストやDevSecOpsなど、幅広いニーズに対応可能。信頼性の高いサイバーセキュリティパートナーとして、ぜひFPTをお選びください

サイバーセキュリティの5つの対策

サイバー攻撃に対しては、次の5つの対策が有効です。ここから詳しく解説します。

情報セキュリティ

情報セキュリティとは、企業や組織の情報システムを守ることで、保護対象は機密情報や個人情報に関連した情報システムです。機密性を確保するためには、正当な権利を持つ人にのみアクセス権を与え、情報漏えいや不正アクセス、改ざんを防ぐ必要があります。また、システムの二重化やバックアップを行い、可用性を確保することも求められます。各個人もウイルス対策ソフトなどを活用し、PCやスマートフォンから情報が漏れないよう工夫することが重要です。

ネットワークセキュリティ

ネットワークセキュリティとは、デジタル情報資産をサイバー攻撃から守ることを指します。

具体的な対策は、次の通りです。

- セキュアなWi-FiやVPNの利用

- エンドポイントの一元管理

- ネットワーク機器の一元管理

- データのバックアップ

- USBなどの使用禁止

近年はゼロトラストモデルのセキュリティ対策として、「ファイアウォール」「IDS(不正侵入検知システム)」「IPS(不正侵入防止システム)」「UTM(統合脅威管理)」も重視されています。

アプリケーションセキュリティ

企業や組織はさまざまなアプリケーションを利用しているため、セキュリティ確保が必要です。具体的には、エンジニアに対して脆弱性を生まないコーディング方法を教育することが重要です。また、設計段階で潜在的な脅威や脆弱性を特定し、セキュリティテストを開発初期から組み込み、ソフトウェア開発ライフサイクルの各フェーズでセキュリティのガードレールを設ける必要があります。さらにインシデント検出用の自動セキュリティツールを活用することで、継続的な監視・評価が可能です。ソフトウェアやサプライチェーンの保護には、経済産業省が推奨するSBOM(ソフトウェア部品表)の活用も有効です。

事業継続計画(BCP)

サイバー攻撃は事業者だけではなく、サプライチェーンにも悪影響を及ぼします。BCPとは、サイバー攻撃や災害などが発生した際に被害を最小限に抑え、迅速に復旧させるための計画です。攻撃を受けるとサービスレベルが低下しやすいため、BCPでは影響を最小化することが重要です。具体的には、攻撃発生時に最低限のサービス水準を定め、復旧目標時間を設定します。ランサムウェアや不正アクセスといったセキュリティ脅威シナリオを想定することよりも、事業被害を迅速に抑えることを優先するのがBCPの考え方です。

エンドユーザー教育

組織における情報リテラシーの向上のため、教育は欠かせません。従業員が軽率な行動を取った場合でも、組織に影響が及ぶことがあります。たとえば、偽の警告やサポートに誘導されるWebサイト、個人情報を盗む目的のWebサイトの存在などを知っておく必要があります。教育を行う際は、従業員が他人事と考えず受講するよう義務付け、適切なタイミングで定期的な教育を実施することが重要です。人事異動や新入社員の入社時など、人の入れ替わりに応じて、コンテンツを見直すことも求められます。

サイバーセキュリティの三原則

安全にインターネットを使うための「サイバーセキュリティの三原則」があります。ここから詳しく解説します。

1. ソフトウェアを最新の状態に保つ

アプリケーションやOSは常に最新の状態にアップデートしておくことが重要です。更新プログラムにより、アプリケーションやOSの脆弱性が修正され、セキュリティが強化されます。更新プログラムは定期的に確認し、速やかにインストールしましょう。放置すると、ゼロデイ攻撃などの標的になりやすくなります。

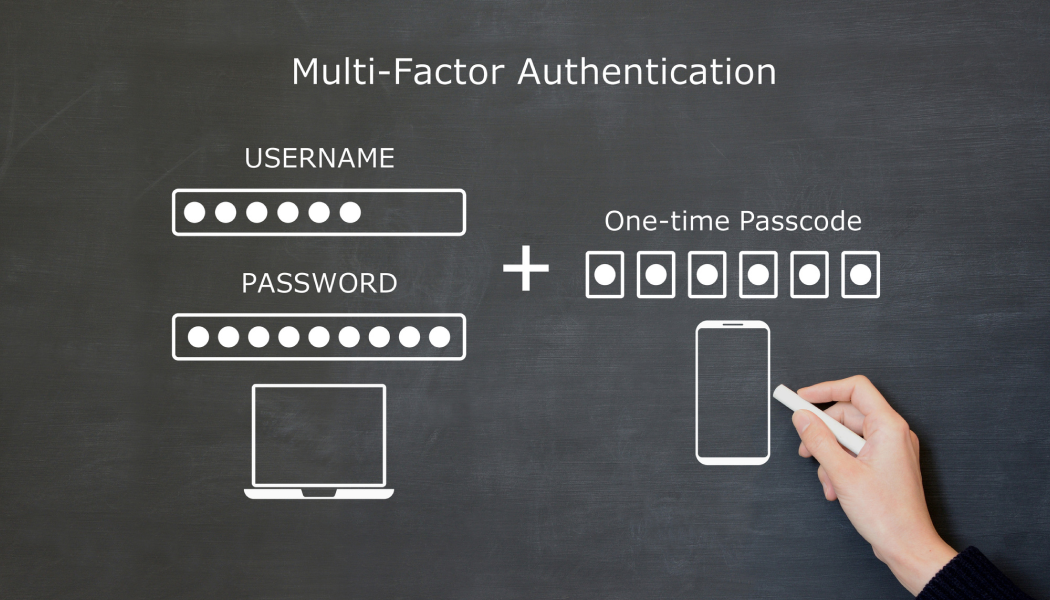

2. 強固なパスワードを設定し、多要素認証を活用する

不正アクセスを防ぐためには、複雑なパスワードを設定することが重要です。また、複数のサイトでパスワードを使い回すと攻撃のリスクが高まるため、必ずサイトごとに異なるパスワードを使用してください。さらに、以下の要素を組み合わせて認証する「多要素認証」も有効です。

- 知識情報:パスワードや秘密の質問

- 所持情報:携帯電話やICカード

- 生体情報:指紋や声紋

3. 不用意にメールを開かない・アプリをインストールしない

マルウェアやフィッシング詐欺を避けるため、以下の点に注意しましょう。

- SNSのチャットにあるURLを安易にクリックしない

- 公式サイト以外のアプリをダウンロードしない

- QRコードの読み取り後、安易に個人情報やクレジットカード情報を入力しない

- メールに記載されたURLを開かない

まとめ

近年、ランサムウェアやフィッシング詐欺、マルウェアなど、企業や組織の脆弱性を突いた攻撃が増えています。また、企業だけではなく、政治的な目的で国や行政機関のサーバーも狙われるようになりました。攻撃から身を守るには、情報セキュリティやネットワークセキュリティ、BCPなどを活用して、必要な対策を施すことが重要です。さらに、ソフトウェアを最新の状態に保つこと、強固なパスワードを設定し、多要素認証を活用すること、不用意にメールを開かない・アプリをインストールしないこと、といった「サイバーセキュリティの三原則」を守ることも求められます。

この記事の監修者・著者:FPTコンテンツ制作チーム

FPTコンテンツ制作チームは、ITソリューションやデジタル技術に関する情報を発信しています。業界動向や技術トピックについて、記事の制作を行っています。

監修者・著者の詳しい情報はこちら →

関連リンク

関連ブログ:コラム

- 今注目のAIエージェントとは?他のAI技術との違いやビジネス活用事例を解説

- GPUとは?CPUとの違いや種類・性能、選び方までわかりやすく解説

- LLMとは?生成AIやChatGPTとの違い、活用事例をわかりやすく解説

- クラウド(Cloud)とは?種類やサービス例をIT初心者にわかりやすく解説

- 生成AIの主なツール13選 - 従来のAIとの違いや効果的な使い方を解説